Servizi di sicurezza informatica, cyber security, network security

SicurezzaRete fornisce servizi per la verifica dello stato di sicurezza informatica aziendale e per la protezione dei dati aziendali.

Con oltre 20 anni di esperienza nel supporto alle aziende per l’uso della rete Internet e la riduzione al minimo dei potenziali rischi ad esso legati, Sicurezzarete continua ad essere un riferimento per le aziende in un ambiente sempre più connesso, complesso ed ostile.

Su richiesta ed autorizzazione del cliente, SicurezzaRete e’ in grado di fornire consulenza attraverso il monitoring e la verifica delle vulnerabilità di rete (penetration testing), dei servizi attivi, dei software installati e delle configurazioni utilizzate.

L’analisi dello stato di sicurezza viene completata con la consulenza di esperti sistemisti che analizzano gli eventuali problemi relativi al livello di protezione delle reti e la sicurezza dei dati aziendali.

A completamento della consulenza vengono proposte soluzioni per innalzare il livello di sicurezza fino a quello richiesto dalle politiche aziendali.

Cyber security, network security, penetration testing

I servizi di cyber security e network security permettono il controllo del livello di protezione della sicurezza rete informatica e della protezione dei dati aziendali. La verifica dello stato di messa in sicurezza dei server e delle reti si compongono di numerosi aspetti e operazioni:

– sicurezza passiva (sicurezza fisica)

– sicurezza attiva (sicurezza logica)

– analisi della network security

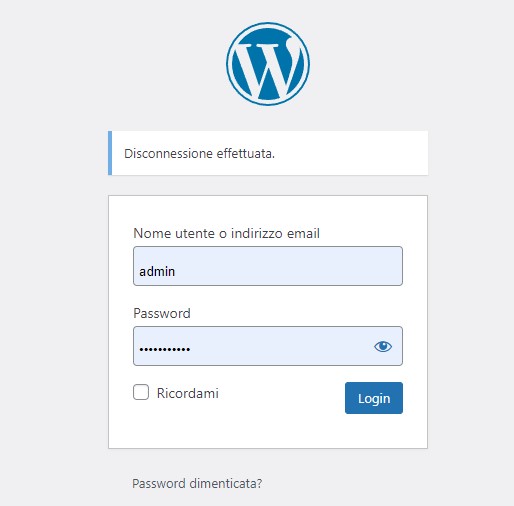

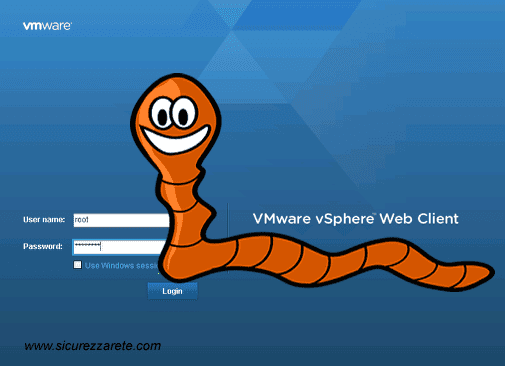

– verifica stato sicurezza server

– penetration test

– campagne di phishing simulato per verifica personale

– analisi della protezione da ransomware

– Security Assessment (SA)

– analisi post intrusione

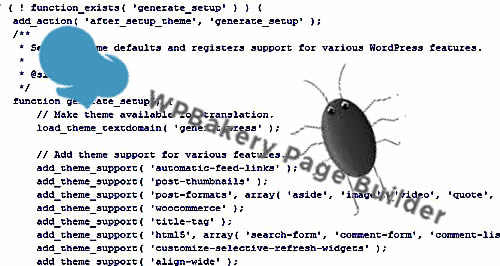

– fix e messa in sicurezza dei server

– attuazione contromisure

– verifica delle configurazioni

– monitoraggio e controllo reti

Rischi e danni

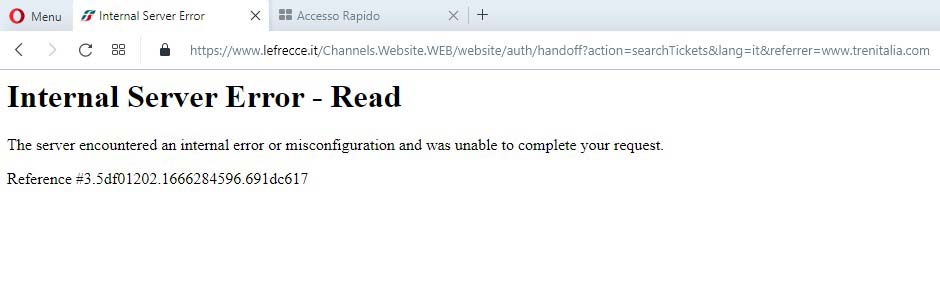

Il 98% dei sistemi informatici connessi ad Internet ha almeno un problema di sicurezza della rete informatica e può esporre i dati privati e aziendali a soggetti indesiderati.

Numerosi danni conseguenti alle violazioni informatiche possono verificarsi, a titolo di esempio:

– furti di dati e/o di identita’

– danneggiamenti di dati

– perdita dati e danni economici da attacchi ransomware

– violazione di diritti d’autore o brevetti aziendali

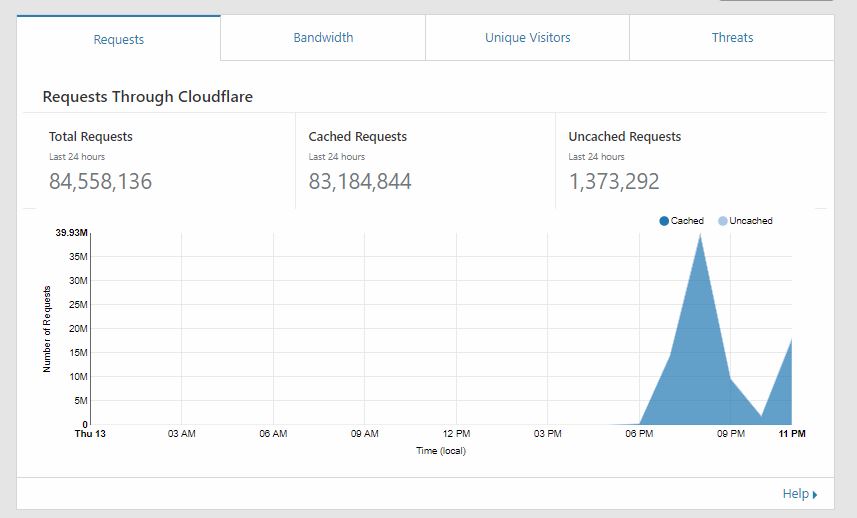

– interruzione o limitazione dei servizi (DDos)

– inaccessibilita’ dei dati e blocco dell’operativita’ (Ransomware)

– uso abusivo degli apparati e dei server aziendali (spam, phishing, crimini informatici, hacking)

– violazione delle normative sulla privacy

I problemi di sicurezza informatica hanno come conseguenze danni economici e d’immagine oltre a permettere la violazione della privacy dei dati personali e aziendali.

Messa in sicurezza sistemi informatici e reti

Le tecnologie e strategie adottate per la messa in sicurezza della rete aziendale e dei sistemi si basano su:

– Firewall

– Application firewall

– Web Applicarion Firewall (WAF)

– Intrusion Detection and Prevention Systems

– Network Access Control

– DDoS Protection

– Programmazione cyber security aziendale

– Aggiornamento sistemi operativi e appliance

– Politiche di backup e disaster recovery