Una grave vulnerabilità (CVE-2019-10149), che ha un punteggio di gravità critico di 9,8 su 10 sulla scala CVSS v3, è stata scoperta il 5 giugno nelle versioni dalla 4.87 alla 4.91 di Exim. La versione 4.92 di Exim non è vulnerabile.

La maggiore gravita’ della falla consiste nel fatto che, in determinate condizioni (non rare) la falla puo’ essere sfruttata da remoto per eseguire comandi di livello amministrativo.

Il server di posta Exim e’ un MTA open-source, che riceve, instrada e consegna messaggi e-mail da utenti locali e host remoti.

Exim è l’MTA predefinito incluso in alcuni sistemi Linux tra cui il diffusissimo sistema di Web-Hosting WHM/Cpanel.

Gli aggressori stanno sfruttando un difetto critico di Linux Exim per eseguire comandi remoti, scaricare i ministri crittografici e annusare altri server vulnerabili.

Nello specifico, sotto attacco è un difetto nei server di posta basati su Exim, che gestiscono un enorme numero di server di posta elettronica di Internet.

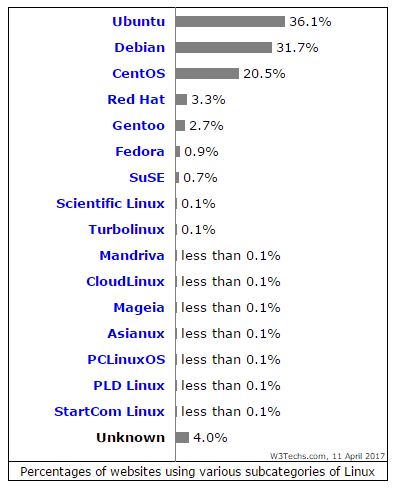

Exim è infatti ampiamente distribuito. Al momento della pubblicazione, i risultati di ricerca di una ricerca condotta da Shodan mostrano oltre 4,1 milioni di sistemi che eseguono versioni di Exim considerate vulnerabili (4.87-4.91), mentre 475.591 utilizzano l’ultima versione con patch (4.92). In altre parole, quasi il 90% dei sistemi con Exim è vulnerabile allo sfruttamento locale e potenzialmente allo sfruttamento remoto basato sulla configurazione.I risultati mostrano oltre 4,1 milioni di sistemi che eseguono versioni di Exim considerate vulnerabili (4.87-4.91)

Risultati totali per numero di versione

Exim 4.87: 206.024

Exim 4.88: 24.608

Exim 4.89: 206.571

Exim 4.90: 5.480

Exim 4.91: 3.738.863

Exim 4.92: 475.591

Gli aggressori stanno sfruttando il difetto, scoperto la scorsa settimana, per prendere il controllo delle macchine della vittima, cercare su Internet altre macchine da infettare e avviare un’infezione da cryptominer.

Una campagna diffusa sta sfruttando una vulnerabilità nell’agente di trasporto della posta Exim (MTA) per ottenere l’esecuzione da remoto dei comandi sui sistemi Linux delle vittime. I ricercatori dicono che attualmente più di 3,5 milioni di server sono a rischio dagli attacchi, che utilizzano un exploit wormable.

“Questi tipi di attacchi hanno grandi implicazioni per le organizzazioni”, hanno detto i ricercatori di Cybereason in un post di giovedì. ” Il processo di recupero da questo tipo di attacco è costoso e richiede molto tempo.”

Il difetto

Il difetto deriva dalla convalida impropria dell’indirizzo del destinatario nella funzione deliver_message () nel server.

“Una patch esiste già, è in fase di test e backported a tutte le versioni rilasciate da (e incluso) 4.87”, secondo un recente avviso di sicurezza. ” La gravità dipende anche dalla configurazione. Dipende da quanto vicino alla configurazione standard è la tua configurazione di runtime Exim.

Una prima ondata di attacchi a questa vulnerabilità – che ha coinvolto utenti malintenzionati che lanciavano exploit da un malintenzionato server command-and-control (C2) – è stata scoperta il 9 giugno dal ricercatore Freddie Leeman.

Si consigli di provvedere subito all’aggiornamento dei server che presentano tale grave falla al fine di proteggere i propri utenti e quelli esterni che possono veder violati i propri dati riservati. A tal fine si consiglia di lasciar operare sistemisti linux esperti (suggeriamo i servizi erogati da SicurezzaRete.com)