Quanto è il costo email che spende l’azienda per la posta elettronica?

Quanto è il costo per ogni mailbox e quello complessivo mensile ed annuale dedicato al servizio email aziendali?

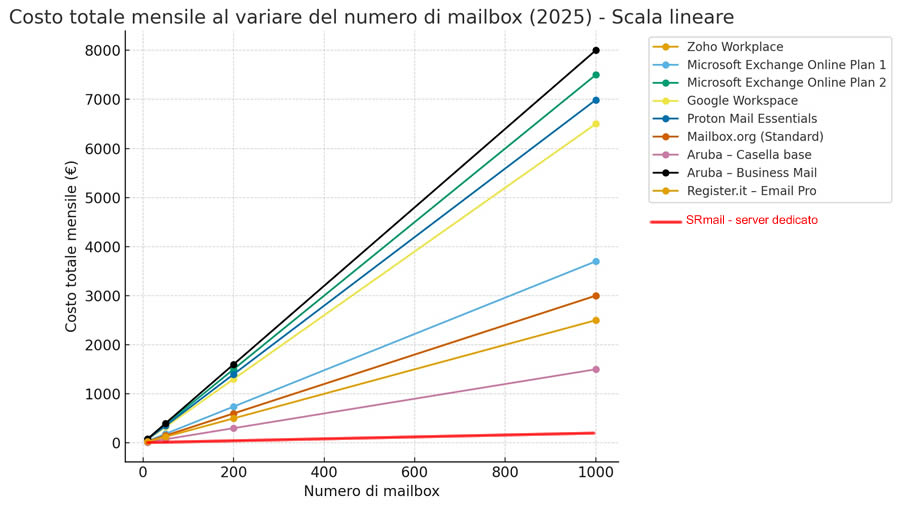

Ecco una panoramica comparativa (Ottobre, 2025) dei costi per mailbox / utente al crescere del numero di mailbox, per alcuni dei principali provider di posta elettronica aziendale. I prezzi sono riferiti a piani tipici, ed espressi per utente/mese tranne dove diversamente indicato. Possono variare per valuta, tasse, sconti annuali, tipo di contratto, regione.

Prezzi di riferimento in Italia / Europa / internazionali (2025)

Tabelle stimate: costo totale mensile per scenario

Usando i prezzi sopra come base si possono calcolare i costi totali per 10, 50, 200, 1000 caselle.

| Provider / Piano | Prezzo stimato per casella * (€ / mese) | 10 mailbox (€ / mese) | 50 mailbox (€ / mese) | 200 mailbox (€ / mese) | 1.000 mailbox (€ / mese) | Note principali |

| Zoho Workplace (piano completo) | € 3,00 | € 30 | € 150 | € 600 | € 3.000 | Include alcune app di produttività. |

| Microsoft Exchange Online Plan 1 | € 3,70 | € 37 | € 185 | € 740 | € 3.700 | 50 GB mailbox, Outlook Web Access, calendario condiviso. |

| Microsoft Exchange Online Plan 2 | € 7,50 | € 75 | € 375 | € 1.500 | € 7.500 | 100 GB + archivio illimitato + funzioni aggiuntive. |

| Google Workspace (Business Starter) | € 6,50 | € 65 | € 325 | € 1.300 | € 6.500 | 30 GB per utente, Gmail professionale, Drive, Meet inclusi. |

| Proton Mail Essentials | € 6,99 | € 70 | € 350 | € 1.400 | € 7.000 | Alta sicurezza e privacy, crittografia end-to-end, 15 GB. |

| Mailbox.org (Standard) | € 3,00 | € 30 | € 150 | € 600 | € 3.000 | Soluzione europea privacy-oriented, 10 GB per mailbox. |

| Aruba Business Mail | € 8,00 | € 80 | € 400 | € 1.600 | € 8.000 | Spazio esteso, webmail avanzata, supporto professionale. |

| Register.it – Email Pro (2–10 GB) | € 2,50 | € 25 | € 125 | € 500 | € 2.500 | Caselle singole o pacchetti, SMTP incluso, buona assistenza. |

| Server dedicato SRmail | € 1,20-0,06 | € 12 | € 20 | € 30 | € 60 | Dominio personalizzato, webmail, antivirus, antispam, crittografia, spazio fino a 900 GB, server in Europa |

* Il “costo per utente stimato” è il prezzo base senza considerare sconti di volume, IVA, costi di supporto aggiuntivi, ecc

Risulta evidente, sia dalla tabella che dal grafico, che al crescere dell’azienda e dei servizi IT legati alle caselle email, i costi, con i provider di servizi email aumentano considerevolmente. Al contrario, un server dedicato di email mantiene il costo del servizio email quasi invariato al crescere delle necessità e del numero di mailbox.

Conviene notare che il numero di mailbox utilizzate in azienda NON corrisponde al numero di dipendenti dell’azienda poiché sono sempre necessarie mailbox di servizio e condivise, come ad esempio info@example.org, amministrazione@example.org, alert@example.com.

Il rapporto tra numero di mailbox e numero di lavoratori varia a seconda del settore, della dimensione aziendale e della struttura organizzativa, ma possiamo delineare delle medie affidabili:

Rapporto medio mailbox / lavoratori

| Tipo di azienda | Rapporto medio stimato | Esempio pratico |

| Micro-impresa (1-10 dip.) | ≈ 1:1 | Ogni dipendente ha una mailbox, più una o due “funzionali” (info@, amministrazione@). |

| Piccola impresa (10-50 dip.) | ≈ 1,1 – 1,3 mailbox per dipendente | Oltre alle caselle personali, ci sono caselle di reparto (es. vendite@, supporto@) o di servizio. |

| Media impresa (50-250 dip.) | ≈ 1,3 – 1,6 mailbox per dipendente | Crescono le mailbox condivise, di progetto e quelle tecniche (es. hr@, contabilità@, supplier@). |

| Grande impresa (>250 dip.) | ≈ 1,5 – 2,0 mailbox per dipendente | Oltre alle personali, molte mailbox funzionali, team mailbox, caselle tecniche e automatizzate. |

| Settore pubblico / enti / PA | ≈ 1,2 – 1,4 mailbox per dipendente | Struttura gerarchica con caselle personali e istituzionali (protocollo@, segreteria@). |

| Settore IT / servizi digitali | ≈ 1,5 – 2,5 mailbox per dipendente | Molti alias e mailbox di sistema (monitoraggio, ticketing, devops@, ecc.). |

Secondo alcune stime

| Numero lavoratori | Rapporto medio | Mailbox totali stimate |

| 20 dipendenti | 1,2 | ~24 mailbox |

| 100 dipendenti | 1,4 | ~140 mailbox |

| 500 dipendenti | 1,6 | ~800 mailbox |

| 1.000 dipendenti | 1,8 | ~1.800 mailbox |

Fattori che influenzano il rapporto

- Automazione e ticketing → aziende con processi digitali creano molte mailbox tecniche.

- Livello di privacy e sicurezza → se si usano alias personali (es. nome.cognome@), serve una casella per ogni ruolo.

- Uso di alias o gruppi invece di caselle reali → riduce il numero effettivo di mailbox (alias = niente costo aggiuntivo).

- Struttura organizzativa → reparti con molte comunicazioni esterne (vendite, supporto) hanno più caselle funzionali.

In sintesi:

- Per stime generali: 1,3 – 1,5 mailbox per lavoratore è un valore medio realistico.